Auth0 : L’outil d’authentification incontournable ?

Auth0 propose une solution pour sécuriser les agents IA et les humains. La plateforme permet de commencer à construire gratuitement. Auth0 est spécialisé dans l’authentification et l’autorisation.

Qui, parmi les développeurs ou chefs de projet, se lève le matin avec l’envie irrépressible de coder un système de gestion des mots de passe, de hachage bcrypt et de récupération de compte par email ? Personne. C’est une tâche ingrate, risquée et chronophage. C’est sur ce constat douloureux que s’est bâti l’empire d’Auth0. Promettant de régler l’identité numérique en “moins de 5 minutes”, la plateforme, désormais sous la houlette du géant Okta, prétend être la solution ultime. Mais derrière la promesse d’une auth0 authentication platform fluide et des nouvelles fonctionnalités pour l’IA, l’outil est-il toujours adapté aux besoins agiles de 2026 ou est-il devenu une usine à gaz onéreuse ? Notre analyse.

Présentation de la plateforme Auth0

Auth0 n’est pas né de la dernière pluie. Acquis par Okta, il s’est imposé comme le standard du CIAM (Customer Identity and Access Management). Le concept est simple : l’authentification ne devrait pas être une fonctionnalité que vous codez, mais un service que vous appelez.

Aujourd’hui, la plateforme ne se contente plus de gérer des logins. Elle se positionne comme un rempart de sécurité complet. Elle gère plus de 10 milliards d’authentifications par mois et bloque, selon leurs chiffres, plus de 3 milliards d’attaques mensuelles. Ce qui frappe dans leur évolution récente, c’est le virage vers l’intelligence artificielle. Avec des fonctionnalités comme le “Token Vault” ou l’authentification pour les agents IA, Auth0 tente de répondre à la question qui hante les CTO : “Comment sécuriser un bot qui agit au nom d’un utilisateur ?”.

C’est une plateforme conçue pour les développeurs, par des développeurs, offrant une flexibilité rare via des SDKs pour quasiment tous les langages (Node, Go, Python, Java, etc.).

Comment utiliser cette solution ?

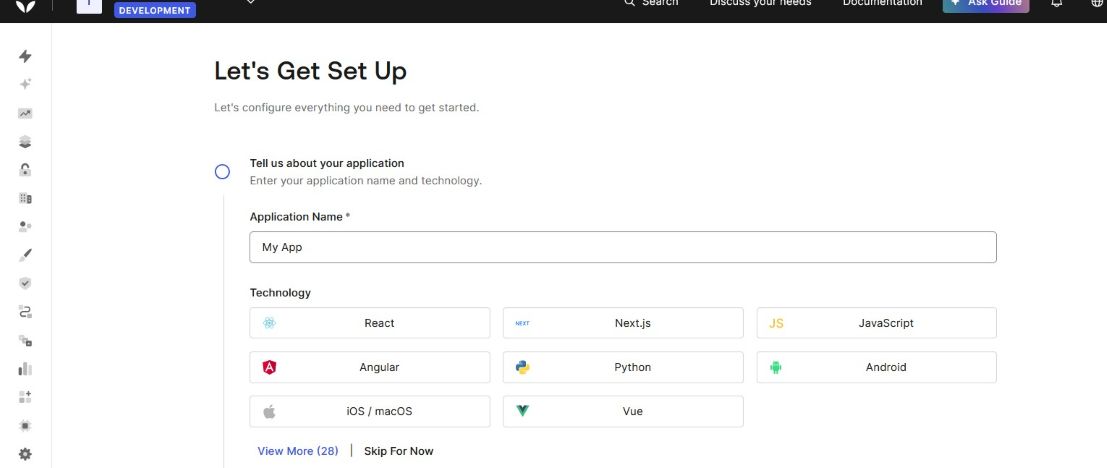

Le processus d’installation :

- Création du Tenant : C’est votre espace isolé dans le cloud Auth0.

- Choix de l’application : Single Page App (React, Vue), Application Web Régulière (Node, PHP), ou Machine-to-Machine.

- Intégration du SDK : Plutôt que de gérer les cookies de session vous-même, vous installez le SDK client (ex:

auth0-react). - Universal Login : C’est le point fort. Vous ne codez pas le formulaire de login. Vous redirigez l’utilisateur vers une page hébergée par Auth0 (hautement sécurisée), il se logue, et Auth0 le renvoie chez vous avec un token.

Pour les besoins plus complexes, Auth0 propose les Actions. C’est un environnement Node.js serverless qui vous permet d’injecter du code personnalisé dans le flux d’authentification. Vous voulez empêcher un utilisateur de se connecter s’il n’a pas validé ses CGV ? Vous écrivez 10 lignes de JavaScript dans l’interface “Actions”, et c’est en place. C’est puissant, mais attention à la complexité que cela ajoute au débogage.

Quelques bonnes pratiques

Voici mes recommandations pour ne pas transformer votre sécurité en passoire :

- Ne stockez jamais trop de données dans les tokens : Les tokens JWT (JSON Web Tokens) sont pratiques, mais ils ont une taille limite. Ne les utilisez pas comme une base de données. Gardez le payload léger.

- Activez le MFA (Multi-Factor Authentication) partout : Même pour vos environnements de staging. Auth0 rend l’activation du MFA triviale (une simple “toggle” dans le dashboard). Ne pas l’utiliser en 2026 est une faute professionnelle.

- Utilisez les “Custom Domains” : Par défaut, vos utilisateurs se loguent sur

votre-app.us.auth0.com. Pour la confiance utilisateur et le SEO, configurez un domaine du typelogin.votre-site.com. Attention, cette option devient payante assez vite (voir tarifs). - Méfiez-vous du “Lock-in” : Si vous utilisez trop de fonctionnalités propriétaires (comme les “Actions” très complexes ou des bases de données utilisateurs stockées uniquement chez Auth0), migrer vers une autre solution sera un cauchemar. Exportez régulièrement vos utilisateurs.

Points forts et limites de la solution

Ce qu’on aime :

- Une sécurité robuste : Vous bénéficiez de l’infrastructure d’Okta. La détection de mots de passe compromis (“Breached Passwords”) et la protection contre les attaques par force brute sont natives.

- Son extensibilité : Le système d’Actions est probablement le meilleur du marché pour personnaliser les flux sans hacker le système.

- La documentation : Elle est exemplaire. Claire, fournie, avec des exemples de code (“Quickstarts”) qui fonctionnent réellement.

- LA prise en charge des agents IA : La prise en charge native de l’authentification des agents IA (Token Vault) montre qu’ils anticipent les besoins futurs.

Quelques limites :

- Le Prix : Le passage du plan Gratuit au plan Payant peut être violent pour une startup en croissance.

- La complexité croissante : À force d’ajouter des fonctionnalités (FGA, M2M, Actions, Marketplace), le tableau de bord devient dense. Un junior peut s’y perdre.

- La latence : Bien que minime, rediriger l’utilisateur vers une page externe pour le login ajoute une étape réseau.

Visuel d'Auth0

L'interface utilisateur

Et du coté des tarifs ?

Voici une synthèse basée sur leur offre actuelle pour une utilisation standard :

| Plan | Prix / Mois | Utilisateurs actifs par mois (MAU) | Caractéristiques clés |

|---|---|---|---|

| Free | 0 € | Jusqu’à 25 000 |

|

| Essentials | Dès 35 $ | Jusqu’à 500 (puis évolutif) |

|

| Professional | Dès 240 $ | Jusqu’à 500 (puis évolutif) |

|

| Enterprise | Sur devis | Illimité |

|

4 alternatives à Auth0

| Solution | Rapide comparaison | Lien |

|---|---|---|

| Clerk | Plus moderne et spécifiquement conçu pour l’écosystème React/Next.js, avec une UI embarquée supérieure. | Visiter Clerk |

| Supabase Auth | L’alternative Open Source basée sur Firebase, idéale si vous utilisez déjà leur base de données PostgreSQL. | Visiter Supabase |

| AWS Cognito | L’option “par défaut” pour les utilisateurs AWS. Très peu cher, mais notoirement complexe à configurer. | Visiter AWS |

| Firebase Auth | La solution de Google. Simple, gratuite pour commencer, mais difficile à quitter (lock-in fort). | Visiter Firebase |

Conclusion

Auth0 reste le patron du secteur. Sa capacité à absorber la complexité des normes de sécurité modernes (OIDC, SAML, FAPI) en fait un choix de raison pour toute entreprise sérieuse qui ne veut pas jouer avec la sécurité de ses données. L’ajout récent de la sécurisation des agents IA prouve qu’ils ne se reposent pas sur leurs lauriers.

Cependant, pour un petit projet personnel ou une startup très soucieuse de ses coûts fixes, le saut tarifaire vers le plan “Professional” peut refroidir. Si vous avez besoin de fonctionnalités B2B avancées sans budget entreprise, regardez la concurrence. Mais si vous cherchez la tranquillité d’esprit et une documentation en béton, Auth0 est votre allié.

N’hésitez pas à tester leur plan gratuit (généreux jusqu’à 25k utilisateurs) pour vous faire votre propre idée. La sécurité n’attend pas.

![[Valid RSS]](https://www.veilletechno-it.info/wp-content/uploads/2026/03/validation-rss.jpg)